Servicios de red para la comunidad

Servicios a la comunidad de la Facultad.

La Coordinación de Cómputo es también el enlace ante el Centro de Información de RedUNAM (NIC-UNAM) para solicitar altas y bajas de nombres del dominio fciencias.unam.mx. Para solicitar el servicio se requiere una carta dirigida a la Coordinadora de Cómputo justificando la petición. Para casos excepcionales puede levantar un reporte llamando a la Coordinación de Cómputo, a la extensión 24804 ó 24887.Debido a las políticas de NIC-UNAM el registro de nombres de dominio está sujeto a disponibilidad, además debe formarse de letras, números y/o guion medio (-). El nombre no debe tener guión bajo (_)

La Coordinación de Cómputo administra las direcciones de internet (IP), asignadas por NIC_UNAM a la Facultad de Ciencias. Se otorgan mediante una carta dirigida a la Coordinadora de Cómputo justificando su uso. La asignación de dirección ip está sujeta a disponibilidad y validación de la petición.

En el COR se administran las direcciones ip privadas para dar el servicio de red a la comunidad de Ciencias.

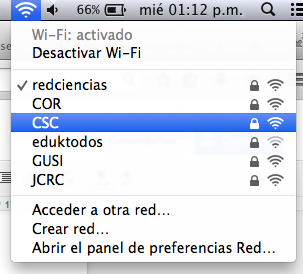

Proporciona soporte a la infraestructura de las redes inalámbricas RIU e Infinitum móvil en la Facultad de Ciencias. Asimismo a las redes inalámbricas redciencias e invitadociencias propias de la Facultad de Ciencias. Para problemas relacionados con la conexión a estas redes puedes levantar un reporte llamando a la extensión 24804 ó 24887.

Conectarse a redCiencias requiere de configurar una conexión de red, en el siguiente apartado puedes consultar manuales para conectarte: Manuales.

Equipos para red inalámbrica.

Si estás pensando en comprar o instalar un equipo inalámbrico, estos son algunos consejos de seguridad que deberías tomar en consideración.

Difusión de BSSID.

El BSSID es un nombre que identifica a un equipo que ofrece red inalámbrica, este es difundido a través de señales inalámbricas para que equipos móviles se conecten a éste.

Si la red que estas ofreciendo es para una red local privada, es una buena idea desactivar la difusión del BSSID, para que equipos sólo autorizados que conocen el BSSID se conecten a tu red.

Implicaciones: Los dispositivos inalámbricos cliente, deben de saber el nombre de la red (BSSID), ya que la primera vez que se conecten se les será solicitado este nombre.

Nota: Sujeto a compatibilidad de ciertos modelos, revisa si tu modelo lo soporta.

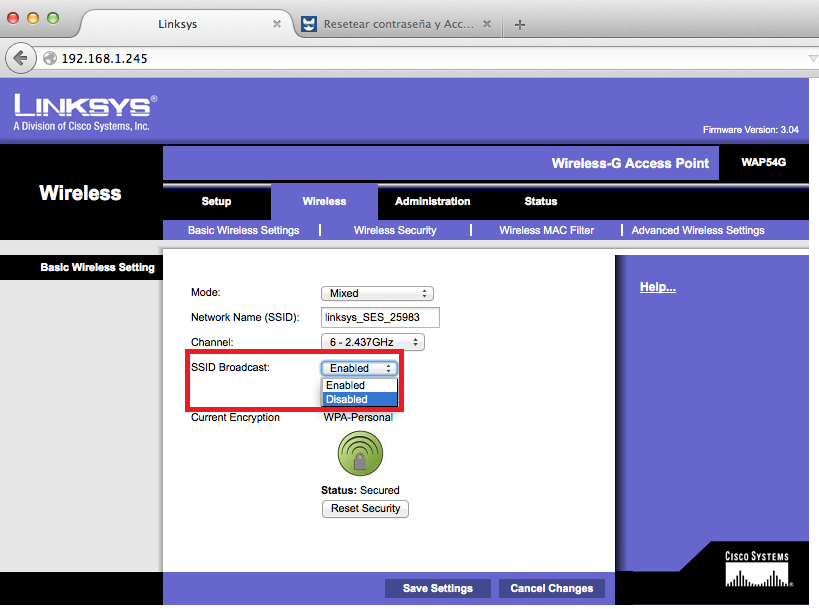

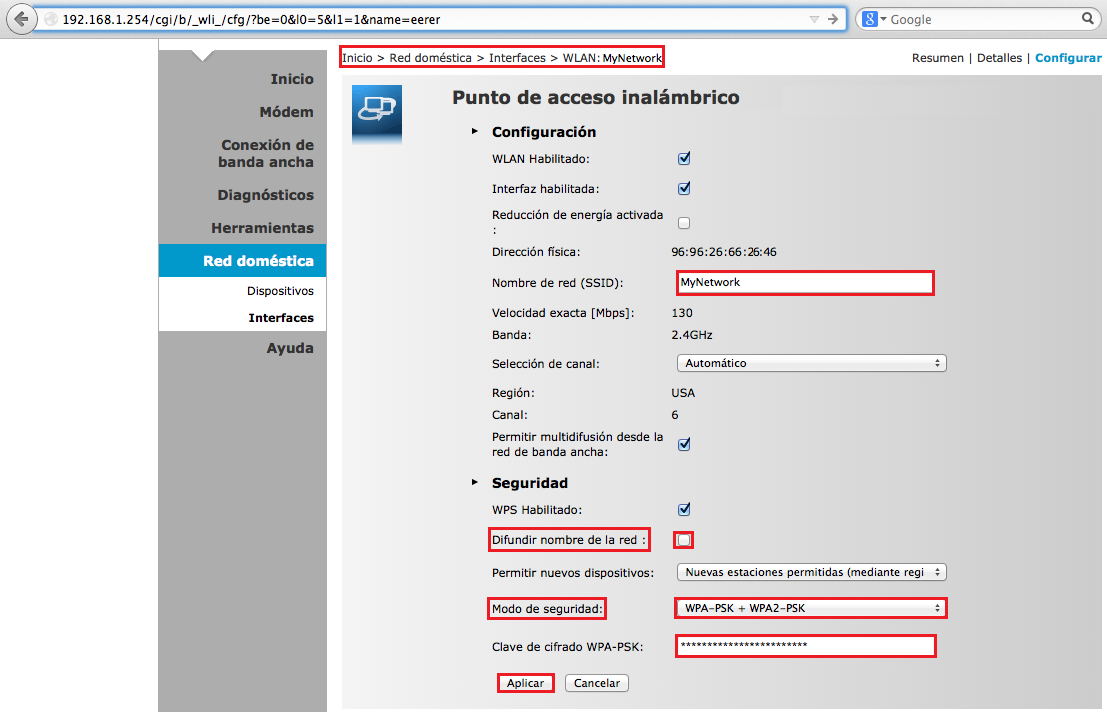

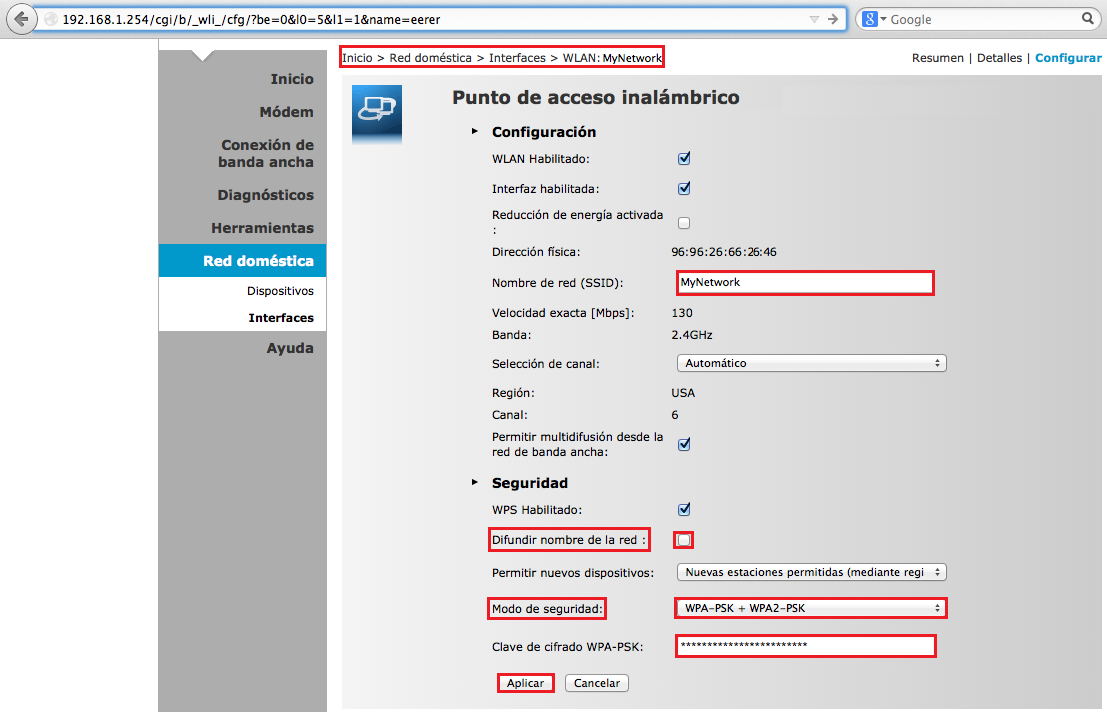

A continuación como ejemplo se muestra la configuración del modelo Linksys wap54g y el modelo Thomson.

En la página de administración del AP, en el apartado Wireless>Basic Wireless Settings, se puede deshabilitar la difusión del nombre de la red como se muestra en la siguiente imagen.

Filtrado MAC.

Sabías que..

Si compartes las credenciales de acceso al AP, podrían difundirse no sólo en tu comunidad y tu Access Point podría estar recibiendo más usuarios de los que soporta.

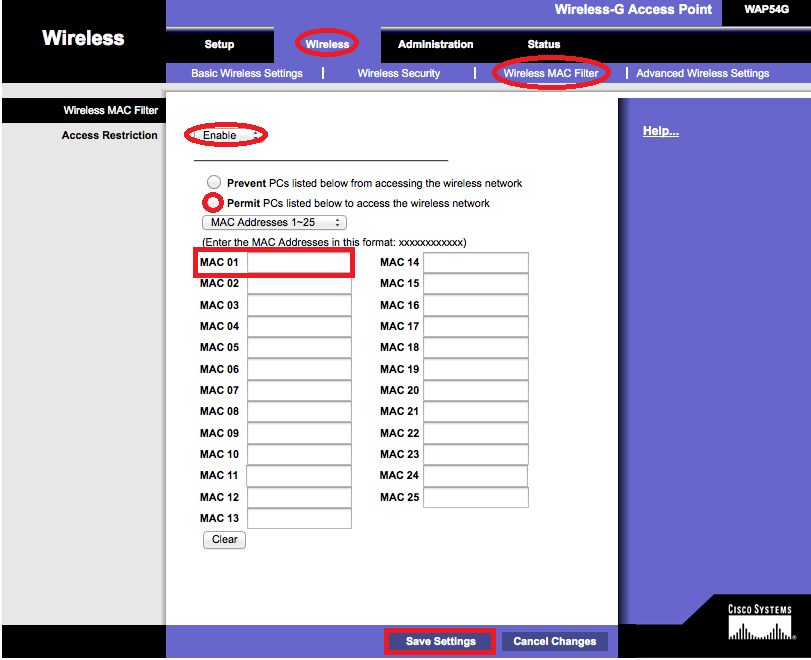

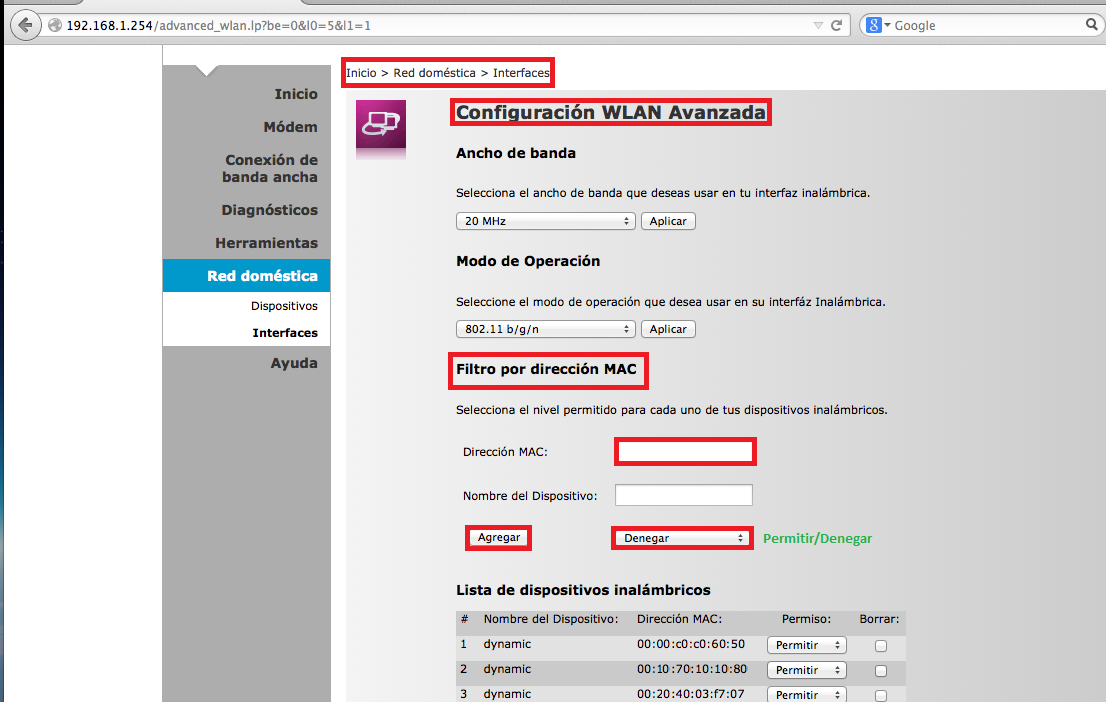

Una medida mas de seguridad configurable en ciertos modelos, es restringir el acceso sólo a ciertos equipos mediante el filtrado MAC.

MAC: Es la dirección física del hardware que se encarga de conectar tu equipo a la red.¿Dónde encontramos la dirección mac?

Se requiere abrir una terminal.

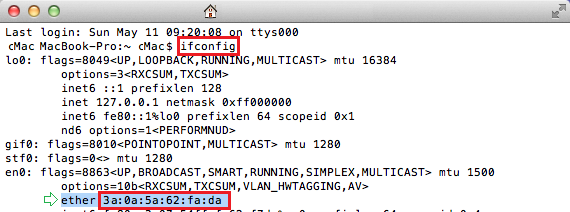

Para equipos Linux y Mac con el comando ifconfig.

Ubicar la tarjeta física del equipo, en este caso se llama "en0".

Para equipos windows con la terminal CMD, y el comando ipconfig.

Para más información de la dirección MAC consulte:

Center for Genomic Sciences

Implicaciones: Cada equipo autorizado a conectarse deberá ser configurado en el Access Point.

Nota: Sujeto a compatibilidad de ciertos modelos, revisa si tu modelo lo soporta.

A continuación como ejemplo se muestra la configuración del modelo Linksys wap54g.

Configuraciones por Defecto.

Sabías que..

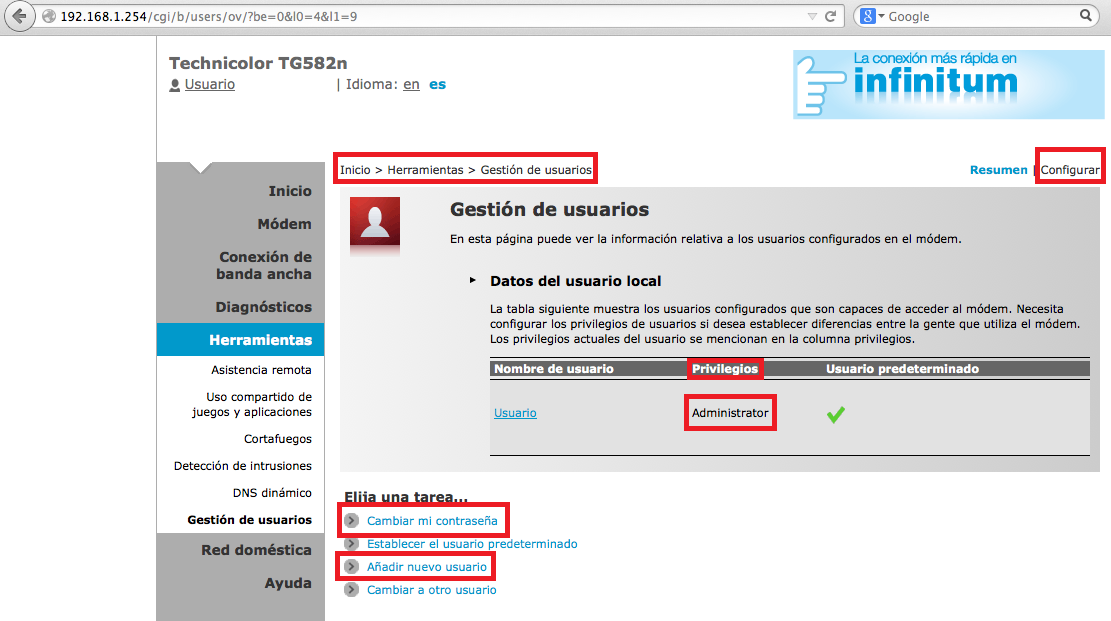

La gran mayoría de intrusiones en los sistemas se debe a que al ofrecer un servicio, no se modifican las configuraciones que traen los dispositivos por defecto.Algunas configuraciones por defecto que se deberían de cambiar al poner un Access Point son:

- Usuarios: Nombre de usuario que está permitido a administrar el dispositivo. En

algunos modelos por defecto es "admin".

- Contraseñas: Clave solicitada por el sistema para permitirle el acceso a éste. En algunos modelos no vienen con contrasña o es encontrable mediante el modelo en los buscadores.

- Tipo de Cifrado: Permite que la información que viaja entre tu dispositivo y el Access Point esté cifrada. En algunos modelos el cifrado por defecto es WEP o sin cifrado.

- Características Adicionales: Algunos modelos vienen con más caraterísticas, que pudieran no ser utilizadas, un ejemplo de ello es el acceso al sistema mediante TELNET.

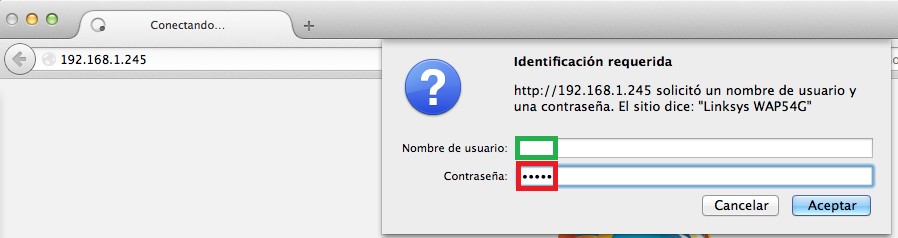

- usuario: vacío.

- contraseña: admin.

Ejemplo:

Realizando una búsqueda, se puede encontrar que el modelo lynksys wap54g, las credenciales de acceso por defecto son:

Medidas a tomar:

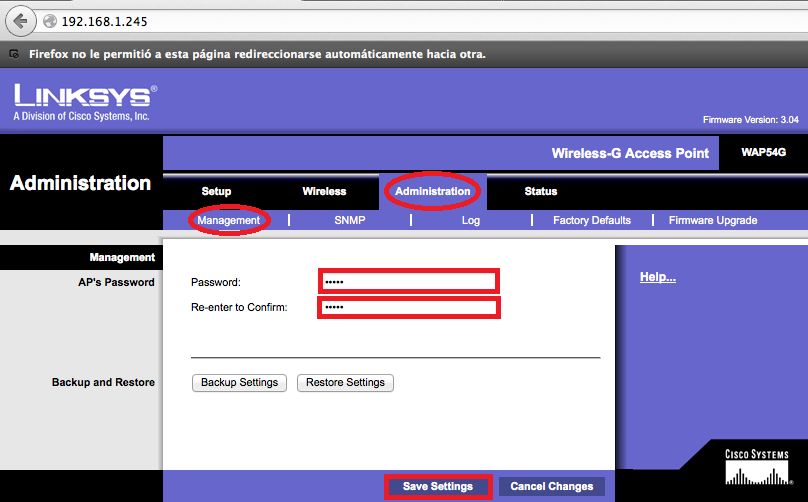

Cambiar la clave de acceso al Panel de Administración en el del Access Point linksys wap54g.

En el apartado Administration > Managment se puede cambiar la clave en el campo “Password”, en el siguiente campo se pide la confirmación de la clave.

Contraseñas Débiles.

Sabías que..

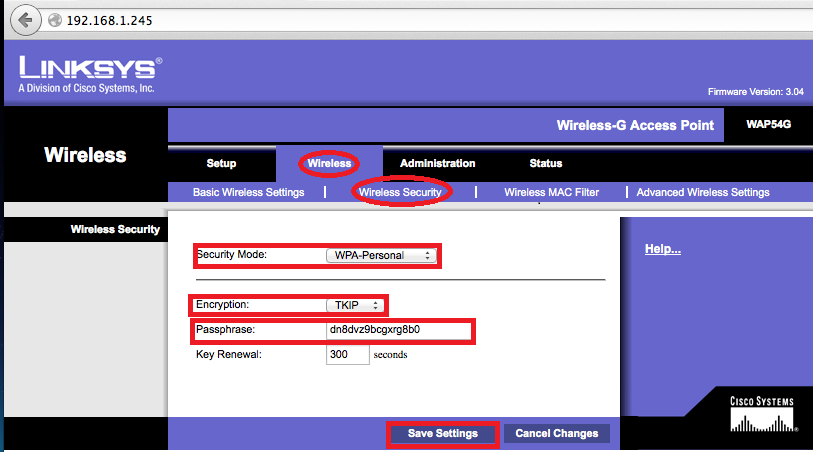

Muchos de los ataques cibernéticos se logran efectuar con éxito debido a que existen cuentas que fueron creadas con contraseñas de patrones fáciles de adivinar: admin hola admin123 maraiana97 carlos.No seas parte del problema, se parte de la solución: "Configura tu Access Point con contraseñas robustas". Para más información visita http://www.seguridad.unam.mx.

Administración Restringida.

Sabías que..

Tu dispositivo Access Point puede ser administrado remotamente con alguno de los siguientes protocolos de red.- Telnet: Puerto 21.

- SSH: Puerto 22.

- HTTP: Puerto 80, servicio web.

Algunas medidas que deberías considerar:

- Cambiar nombre de defecto del Usuario.

- Modificar la contraseña por defecto por contraseñas fuertes.

- Restringir el acceso de administración desde ciertos equipos.

- Deshabilitar Protocolos de administración que no se vayan a utilizar.

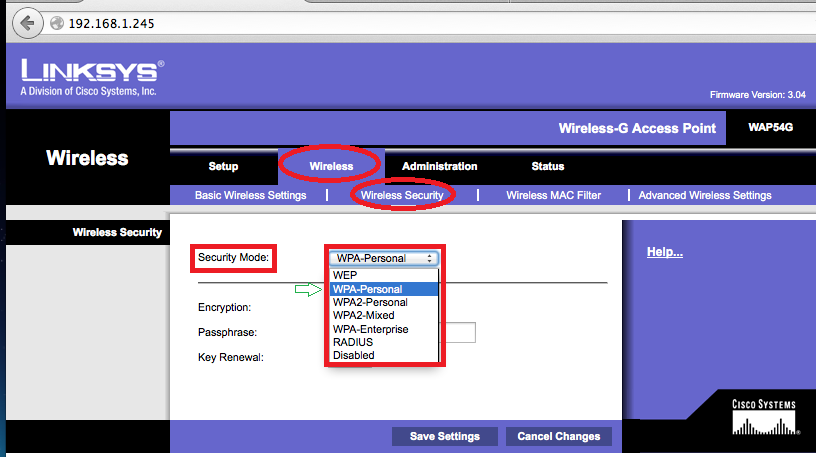

Cifrado

Sabías que..

En una red inalámbrica tu información viaja en forma de ondas desde y hacia el access point, y puede ser interceptada y leída por equipos en la misma red si no se ha configurado un protocolo de cifrado en el equipo Access Point.A continuación se muestran algunos protocolos de cifrado posiblemente configurables en tu equipo Access Point.

- WEP(Wired Equivalent Privacy): Es un protocolo de seguridad para redes inalámbricas, presenta varias vulnerabilidades entre las cuales se encuentra la reutilización del vector de inicialización (IV), que permiten a un atacante realizar ataques estadísticos para recuperar la clave y no se recomienda utilizar.

- WPA(Wi-Fi Protected Access): Al igual que WEP hace uso de una clave precompartida, entre una de sus mejoras, es la implementación del Protocolo de Integridad de Clave Temporal (TKIP), el cual cambia las claves dinámicamente a medida que el sistema es utilizado, conjuntamente con el uso de un vector de inicialización (IV) mucho más grande, evitando ataques de recuperación de clave a los que es susceptible WEP.

- WPA2(Wi-Fi Protected Access 2): Creado para corregir las vulnerabilidades detectadas en WPA.

Para mas información consulta:

- http://revista.seguridad.unam.mx/numero-11/crees-que-tu-red-inal%C3%A1mbrica-es-segura

- http://www.hsc.fr/ressources/articles/hakin9_wifi/hakin9_wifi_ES.pdf

- http://www.telmex.com/web/hogar/tips-seguridad-wifi

Redes Abiertas.

Son redes abiertas al público general sin ningún tipo de restricción ni algún protocolo de cifrado, son inseguras ya que la información viaja en texto claro(sin cifrar), por lo cual no se recomienda dejar un access point en modo red abierta.Para más información consulta http://www.celtatechnology.com/index.php/blogs/78-red-wifi-abierta

Recomendaciones generales para el uso de un AP en la facultad.

Las siguientes son recomendaciones generales, que ayudan a evitar afectar a terceros usuarios de la red debido a malas configuraciones de Access Point.

¿Cómo conectar una AP en la facultad?

Conexión física de un Access Point

Sabías que...

Algunos modelos de Access Point vienen con dos puertos de conexión, uno etiquetado como LAN y otro como WAN.

¿Te has preguntado cúal es el puerto correcto para conectarlo a la red?Puerto WAN: El cable de la roseta, al puerto WAN

Puerto LAN: Evita generar Loops!!